Wie geht man mit Unsicherheiten um, wenn man ein CRQ-Modell erstellt oder damit arbeitet?

Die Entwicklung eines Modells zur Quantifizierung von Cyberrisiken (CRQ) ist eine Herausforderung, insbesondere wenn Sie unbekannte Risiken einbeziehen möchten. Wenn Sie Ergebnisse aus einem CRQ-Modell präsentieren, werden typischerweise folgende Fragen gestellt:

- „Wie können Sie das zukünftige Verhalten von Hackern vorhersagen?“

- „Wie berücksichtigen Sie blinde Flecken oder Welleneffekte in dieser großen, komplexen Organisation?“

- „Wie generieren Sie die Parameter für Häufigkeit und Schweregrad, wenn Sie nicht über genügend Daten verfügen?“

Die beiden Hauptprobleme sind:

- Woher wissen Sie, dass Sie alle für Sie relevanten Risiken (zumindest die wesentlichen) bewerten?

- Wie erhalten Sie ausreichende Daten, um die Ihnen bekannten Risiken zu bewerten?

Wenn Sie nicht alles berücksichtigen oder Risiken nicht genau bewerten, könnten Sie unangenehme Überraschungen erleben, wenn etwas Unvorhergesehenes passiert.

In diesem Blogbeitrag erkläre ich, wie wir bei Squalify verschiedene Strategien einsetzen, um unterschiedliche Arten unbekannter Risiken anzugehen.

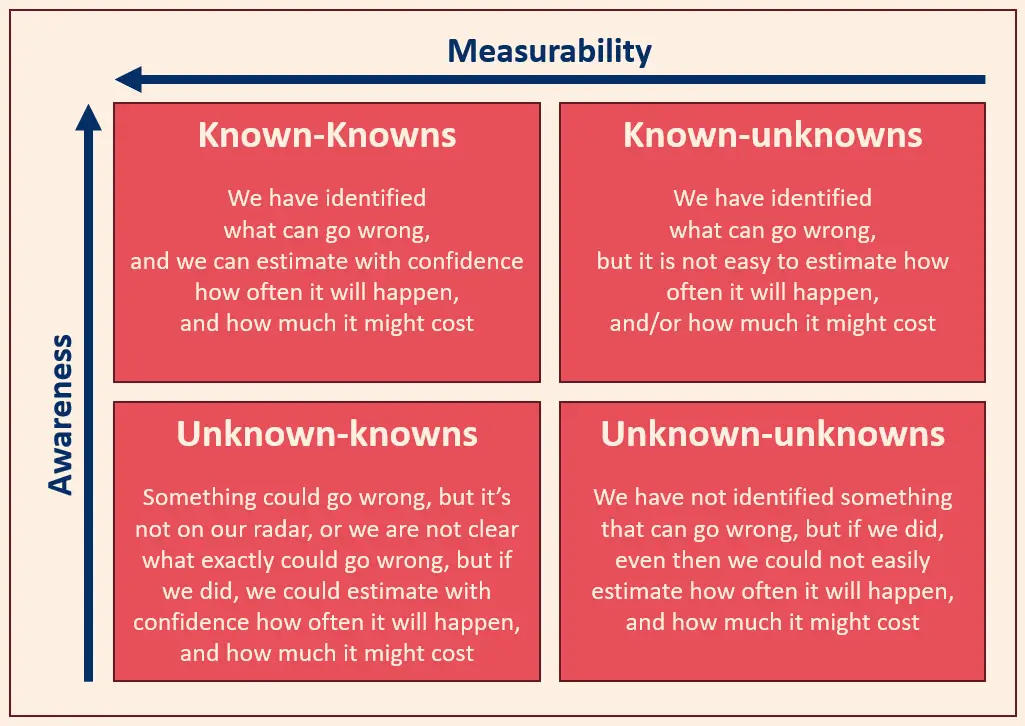

Um dieses Problem besser zu strukturieren, verwenden wir die „Rumsfeld-Matrix“, um Risiken in bekannte bekannte Risiken, bekannte unbekannte Risiken, unbekannte bekannte Risiken und unbekannte unbekannte Risiken zu kategorisieren:

Bekannte Risiken: Messbar, umsetzbar, grundlegend.

Dies sind die Risiken, die wir gut verstehen und zuverlässig quantifizieren können. Das Lernen aus vergangenen Vorfällen ist die Grundlage für jedes ausgereifte CRQ-Modell. Als „niedrig hängende Früchte“ lassen sich diese Risiken genau, konsistent und zuverlässig modellieren.

Bekannte Unbekannte: Vorhersehbar, aber noch nicht quantifiziert.

Einige Risiken verstehen wir grundsätzlich, auch wenn die Einzelheiten noch unklar sind. Denken Sie dabei an Zero-Day-Exploits, sich entwickelndes Angreiferverhalten oder sich ändernde Vorschriften.

Was zu tun ist

Wenn wir uns mit dem sogenannten „Risiko der Veränderung” befassen, wie z. B. neuen Ransomware-Taktiken oder Änderungen bei der Durchsetzung der DSGVO, wissen wir nicht genau, wie diese Veränderungen der Risiken aussehen, aber wir können sie mit den folgenden Strategien quantifizieren

- Von anderen Risikoprofilen lernen: Innerhalb des großen Risikoportfolios von Munich Re identifizieren wir vergleichbare Risiken, um inhärente Risikomuster und -trends auf andere Branchen oder Regionen zu übertragen. So können beispielsweise die durchschnittlichen Benachrichtigungskosten pro Datensatz aus einem großen Vorfall bei einem Einzelhändler auf viele andere Branchen übertragen werden.

- Verwendung von Proxy-Daten: Verwenden Sie beispielsweise die langjährige Erfahrung mit Betriebsunterbrechungsschäden (BI) durch Brände, um die Schwere von Betriebsunterbrechungen durch Cybervorfälle abzuschätzen.

- Fallstudien zu Großschäden: Insbesondere bei den wenigen, aber sehr schwerwiegenden Cybervorfällen lernen unsere Risikoexperten und Schadenregulierer Muster hinsichtlich des Versagens von Sicherheitskontrollen und deren Auswirkungen auf die finanziellen Folgen kennen, um die Modellparameter zu überprüfen oder zu aktualisieren.

- Analyse der Bedrohungslage: Wir überwachen Bedrohungsdaten und Frühwarnsignale, um das Modell regelmäßig zu aktualisieren.

Mit der Top-Down-CRQ-Methodik von Squalify müssen Sie sich nicht auf die Ursachen von Vorfällen konzentrieren, d. h. genau wissen, wann eine Schwachstelle identifiziert oder ausgenutzt wird. Wir konzentrieren uns auf die finanziellen Folgen. Das Modell in unserer SaaS-Plattform ist mit Häufigkeits- und Schweregradparametern vorbelegt, die auf den Daten und der Risikoexpertise von Munich Re basieren. Sie müssen keine eigenen Modellparameter entwickeln und pflegen.Dies sind die Risiken, die wir nicht perfekt messen können, aber ganzheitlich erfassen.

Unbekannte Bekannte: Entdecken Sie, was Sie bereits wissen

Einige Risiken sind für andere bereits sichtbar – oder in Ihren eigenen Systemen verborgen –, aber noch nicht aufgetaucht. Beispiele hierfür sind veraltete Systeme, an die sich niemand mehr erinnert, vergessene Zugangsdaten von Lieferanten oder stilles Wissen im Team, das nie dokumentiert wurde.

Was zu tun

Dies sind blinde Flecken, die den Anwendern von Squalify wichtig sind, aber sie müssen keine Maßnahmen ergreifen, da unsere Modellparameter durch das Münchener Rück-Modell vordefiniert sind, das auf Daten und Schadensfällen vieler anderer Unternehmen basiert, die mit Ihrem vergleichbar sind. Das bedeutet, dass Sie nicht jedes Bedrohungsszenario, das Ihr Unternehmen betreffen könnte, erschöpfend auflisten müssen; diese sind bereits in das Modell integriert.

Natürlich müssen die historischen Daten von Squalify in den Kontext Ihres Unternehmens gestellt werden. Um Ihre unternehmensspezifischen Quantifizierungsergebnisse zu erhalten, können Sie die folgenden Eingabedaten bereitstellen:

- Unternehmensdaten: Allgemeine Unternehmensdaten wie Umsatz und regionale Verteilung, Anzahl der Mitarbeiter, Lieferanten und Datensätze beschreiben die Risikoexposition Ihres Unternehmens. Die Exposition ist das inhärente Cyberrisiko, unabhängig davon, wie Sie durch Kontrollen geschützt sind.

- Der Reifegrad der Informationssicherheit – gemessen anhand eines beliebigen bekannten Frameworks – beschreibt, wie gut Sie im Vergleich zu Ihrer Gefährdung geschützt sind.

- Die Worst-Case-Szenarien, die durch eine standardisierte Business-Impact-Analyse identifiziert und quantifiziert werden, liefern Kontextinformationen zu Ihrem potenziellen Großschaden und dienen als Obergrenze für die unternehmensspezifische Verlustwahrscheinlichkeitskurve.

Wir haben bereits mehr Einblicke, als wir denken – es geht nur darum, implizites Wissen in explizite Risikodaten umzuwandeln.

Unbekannte Unbekannte: Design für Resilienz

Dies sind die wirklich unvorhersehbaren Ereignisse – neuartige Angriffe, die niemand zuvor gedacht hätte, Kettenreaktionen, Black-Swan-Szenarien. Niemand kann sie direkt modellieren, aber wir können sie transparent machen und uns auf ihre Möglichkeit vorbereiten.

Was zu tun ist

- Auf der Squalify-Plattform sorgen wir für Transparenz hinsichtlich solcher unbekannten Risiken, indem wir Spannen um die Finanzergebniskennzahlen herum anzeigen

- Darüber hinaus zeigen wir verschiedene Sicherheitsscores an, je nachdem, welche Daten Sie in die Plattform eingegeben haben

- In unseren Ergebnisberichten geben wir Angaben dazu, was das Modell abdeckt und was wir nicht quantifizieren können.

- Um zumindest schnell auf erkannte Unbekannte reagieren zu können, investiert Munich Re in einen umfassenden „Emerging Risk Process”, um Frühindikatoren für unsichere Risiken zu identifizieren

Intelligente Nutzer von CRQ-Modellen sind transparent und realistisch in Bezug auf das, was quantifiziert werden kann; eine Quantifizierung mit Einschränkungen ist wertvoller als keine Quantifizierung.

Schlusswort

Wir bei Squalify wissen, dass das stärkste CRQ-Modell nicht das mit den meisten Details ist, sondern das mit der klarsten Struktur und den besten Daten. Die Ergebnisse eines CRQ-Modells müssen vertrauenswürdig sein. Und Vertrauen entsteht nicht dadurch, dass man vorgibt, alles zu wissen, sondern dadurch, dass man klar sagt, was man weiß, was man nicht weiß und wie man mit beidem umgeht.

Cyber-Führungskräfte brauchen keine perfekte Transparenz. Sie brauchen Rahmenbedingungen, die Unsicherheiten strukturieren, Tools, die versteckte Annahmen aufdecken, und Berichte, die Entscheidungen auf Vorstandsebene ermöglichen – auch wenn die Daten nicht vollständig sind.

Wenn Sie ein CRQ-Modell erstellen, das Unbekannte berücksichtigt, können Sie Cyberrisiken klar verwalten und steuern.