Die Quantifizierung von Cyberrisiken ist keine technische Aufgabe mehr, die IT-Teams sind zurückhaltend; sie sind ein wichtiger Bestandteil der Finanz- und Strategieentscheidungen auf Managementebene. Cybervorfälle können erhebliche finanzielle Folgen haben, die von Betriebsunterbrechungen bis hin zu behördlichen Bußgeldern reichen. If führungskräfte wissen, was die finanziellen Auswirkungen verursacht und wie das Worst-Case-Cyberszenario quantifiziert werden kann, können die Führungskräfte fundiertere Investitions- und Risikobegrenzungsentscheidungen treffen.

Warum eine Top-down-Quantifizierung von Cyberrisiken?

CRQ von oben nach unten beginnt aus geschäftlicher Sicht, nicht aus der technischen Bedrohungslandschaft. Anstatt zu fragen „Welche Bedrohungen könnten uns treffen? “, fragt nach dem Top-down-Ansatz „Was wären die finanziellen Konsequenzen, wenn unser Betrieb oder unsere Daten auf die schlimmste Art und Weise beeinträchtigt würden? “

Jedes Unternehmen arbeitet anders — Geschäftsmodelle, digitale Architekturen und Abhängigkeiten in der Lieferkette variieren erheblich. Aus diesem Grund Die finanzielle Bandbreite des Cyberrisikos muss für jedes Unternehmen individuell identifiziert werden.. Nach der Identifizierung der Worst-Case-Szenarien in jeder folgenden Kategorie erfolgt der folgende Schritt in der Quantifizierung financial losses in run of time.

Dieser Blogbeitrag basiert auf dem vorherigen Artikel, “Warum es wichtig ist, Ihr Worst-Case-Cyberszenario zu definieren“ und “So definierst du Worst-Case-Szenarien mithilfe einer Cyberrisikomethodik“ Wir konzentrieren uns hier auf den nächsten wichtigen Schritt: Quantifizierung der identifizierten Worst-Case-Szenarien.

So führen Sie eine Top-down-CRQ-Quantifizierung durch

Die Top-down-Quantifizierung funktioniert nach konsequenzperspektive eher als die kausale Perspektive. In Top-Down werden die potenziellen Kosten, die sich aus einem Cybervorfall ergeben, untersucht, wenn der schlimmste Fall eintritt.

Die drei wichtigsten von Squalify quantifizierten folgenden Kategorien sind:

- Betriebsunterbrechung

- Verletzung des Datenschutzes

- finanzieller diebstahl and betrug

Jede Kategorie erfordert einen individuellen Quantifizierungsansatz, da Verluste im Lauf der Zeit unterschiedlich auftreten, durch verschiedene Kostenfaktoren verursacht werden und verschiedene Geschäftsprozesse und Vermögenswerte beinhalten.

Was sind die Quantifizierungsschritte?

Bei der Quantifizierung CRQ-Szenarien von oben nach unten, das Verfahren besteht aus drei Schritten.

- Zuerst die potenzielle finanzielle Auswirkungen im schlimmsten Fall ist entschlossen.

- Zweitens, die bestehende Informationssicherheitsmaßnahmen untersucht werden, um zu verstehen, wie gut sie vor dieser Ausstellung schützen können.

- Endlich ein Monte-Carlo-Simulation es wird angewendet, um diese Schutzmaßnahmen anhand verschiedener Following-Kategorien zu bewerten. Dieser Schritt beinhaltet Maßnahmen zur Informationssicherheit für die erstellten Schweregradverteilung und schätze die vorhergesagter Risikowert.

Die folgenden Abschnitte beziehen sich nur auf den ersten Schritt: Quantifizierung potenzieller finanzieller Auswirkungen am stärksten. In dieser Phase werden Maßnahmen zur Informationssicherheit bewusst ignoriert. Es wird davon ausgegangen, dass fast alle Kontrollen schlagen fehl, und sterben finanzielle Auswirkungen im schlimmsten Fall materialisiert sich für das gegebene Szenario. This perspective spiegelt die maximalen potenziellen finanziellen Auswirkungen wider, ohne dass eine Wahrscheinlichkeit zuzuordnen ist, und bietet einen hilfreichen Überblick über das absolute Worst-Case-Szenario, mit dem ein Unternehmen konfrontiert sein könnte — also wenn es unwahrscheinlich ist.

Da jede der folgenden Kategorien einzigartig ist, werden sie im folgenden Abschnitt einzeln untersucht, um zu verdeutlichen, wie sich das Worst-Case-Szenario in jedem Fall entwickeln kann.

Betriebsunterbrechung

Ein Cybervorfall, der zu einer Betriebsunterbrechung führt, stoppt direkt die Produktion oder die Erbringung von Dienstleistungen und macht ihn in den meisten Fällen zu einem der wichtigsten finanziellen Cyberrisiken. Um die finanziellen Auswirkungen dieses Szenarios zu quantifizieren, muss man verstehen, wie die Betriebsstruktur des Unternehmens funktioniert, wie der finanzielle Wert generiert wird und welche Wiederherstellungsmöglichkeiten verfügbar sind.

Thin betrachtete die Quantifizierung nicht für das gesamte Unternehmen, sondern bezog sich auf die finanziellen Auswirkungen der identifizierten Betriebsausfallszenarien. In einem großen Produktionsunternehmen könnte das Worst-Case-Szenario beispielsweise beispielsweise beispielsweise ein Ausfall des größten miteinander verbundenen Produktionssystems sein, wobei es in der Regel um das Hauptwerk handelt, sofern die Netzwerksegmentierung umfassende organisatorische Auswirkungen verhindert.

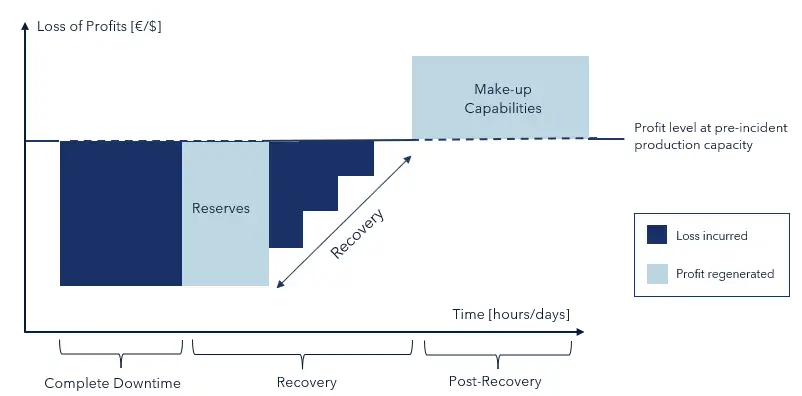

Drei Phasen einer Betriebsunterbrechung

Die finanziellen Auswirkungen einer Betriebsunterbrechung entwickeln sich in drei Phasen:

- Vollständige Ausfallzeit — Die Produktion ist komplett eingestellt, wie für einen bestimmten Zeitraum, um den Einkommensverlust auszugleichen. In diese Phase fielen auch die Kosten für Erkennung, Eskalation und Kommunikation mit den Stakeholdern an.

- Phase der Rache — Der Betrieb wird schrittweise wieder aufgenommen, wodurch der entgangene Gewinn schrittweise reduziert wird, aber immer noch unter der normalen Kapazität liegt. Empfangsfälle nehmen in der Zeit durch zusätzliche Maßnahmen zur Schadensbegrenzung teil. Dazu gehören:

- Reservieren — Das Halten von Reserven zur Deckung der Anfrage aus Versehen hilft, Verluste zu gewinnen.

- costs de travail — Eine Anpassung oder das Senken von Löhnen begrenzte den Verlust an Arbeitskraft.

- Alternative Produktion — Durch den Einsatz von Outsourcing, manueller Arbeit oder Ersatzmaschinen kann die Produktion teilweise aufrechterhalten werden.

- Phase nach der Wiederherstellung — Einige Produktionsausfälle können durch eine Erhöhung der Kapazität ausgeglichen werden, nachdem das Produktionsniveau wieder aufgenommen wurde (Nachproduktion), wodurch der Gesamtverlust reduziert wird. Aber nicht alle Verluste können bewertet werden, vor allem bei zeitkritischen oder weltweiten Produkten.

Viele Kosten und Berichte über die Auswirkungen in jeder Phase der Betriebspause können von den Stakeholdern innerhalb des Unternehmens eingereicht werden. So kann beispielsweise auch der COO die Kapazität, die zur Verfügung steht, um die Produktion abzubrechen, gut abschätzen. Andere Zahlen, wie z. B. der entstehende Gewinn pro Tag, können anhand von Finanzberichten oder dem Buchhaltungsteam ermittelt werden.

Durch die Kombination all dieser Überlegungen in den drei Phasen können Unternehmen ein klares Verständnis dafür gewinnen, wie ein Cybervorfall im Lauf der Zeit zu Verlusten führt und wie ihre spezifische Betriebsstruktur das Ausmaß der Verluste beeinflusst.

Verletzung des Datenschutzes

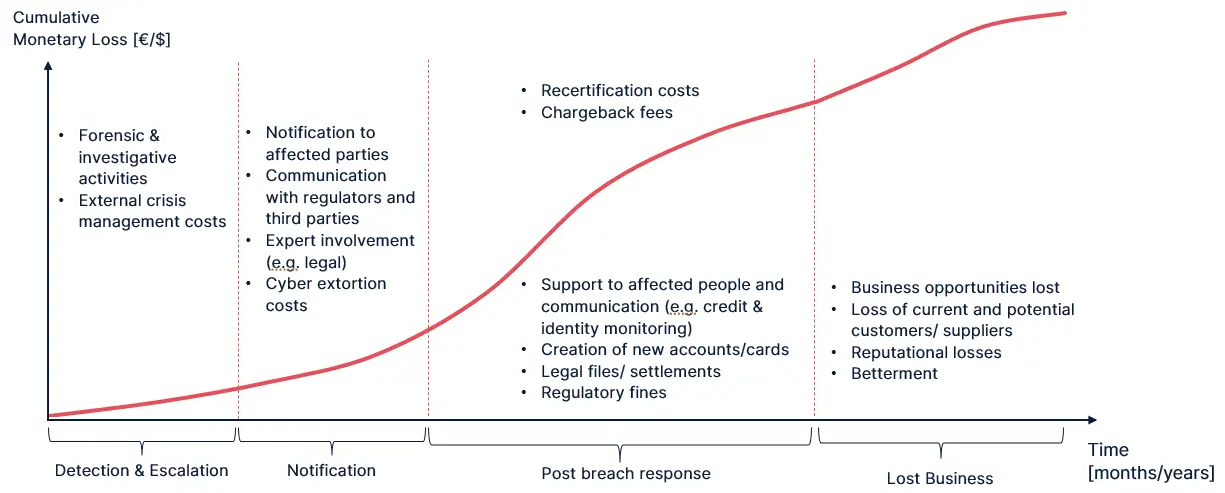

Eine Datenschutzverletzung hat ein ganz anderes Finanzprofil als eine Betriebsunterbrechung. Anstatt dass die Verluststruktur im Laufe der Zeit abnimmt, erhöhen sich die Kosten einer Datenschutzverletzung im Laufe der Zeit, was regulatorische, rechtliche und weitere Zertifizierungskosten zur Folge hatte.

Vier Phasen einer Datenschutzverletzung

Die finanziellen Auswirkungen eines Szenarios ohne Datenschutz sind in der Regel wie folgt: vier Phasen, jeweils inklusive einer Reihe unterschiedlicher Kosten. Im schlimmsten Fall könnte es beispielsweise zu einer Verletzung einer zentralen Kundendatenbank in einem Dienstleistungsunternehmen kommen, wodurch sensible personenbezogene Daten preisgegeben werden. Dazu gehört auch, dass der Fall innerhalb dieses Netzwerkes bestehen bleibt und sie sich nicht auf das gesamte Unternehmen erstrecken.

- Erkennung und Eskalation — Der Prozess der schnellen Identifizierung und Bewertung von Verstößen bis zur Begrenzung, z. B. durch forensische Untersuchungen, Rechtsberatung und Mobilisierung von Einsatzteams.

- Notifikation — Das Engagement, Interessengruppen, darunter Vorgesetzte, Betroffene und die Öffentlichkeit, über die Störung, beispielsweise durch Hotlines, E-Mail-Benachrichtigungen und Pressemitteilungen.

- Reaktion nach einem Stoß — Die Maßnahmen, die getroffen wurden, um in die Pause zu gehen und zu beheben, waren oft die erste Phase, einschließlich offizieller Haushaltsplan, Systemsanierungen, Gerichtsvergleiche und Kreditüberwachung für die Betroffenen.

- Verlorenes Geschäft — Die langfristigen finanziellen Auswirkungen eines Vertrauensverlustes, die Migration zum Kunden, Kündigungen von Verträgen und verlorene oder verpasste zukünftige Optionen können dazu führen. Dieser Teil der Quantifizierung beinhaltet in der Regel die unsicheren Annahmen.

Um die verschiedenen Phasen eines Datenschutzverstoßszenarios zu quantifizieren, müssen die besonderen Details der Daten innerhalb des Szenarios verstanden werden. Das Verständnis dieser Dynamiken ist unerlässlich, um die potenziellen Auswirkungen abschätzen zu können.

- Datentyp und Sensitivität — Die Kunst der kompromittierten Daten wirkt sich stark auf die Kosten aus. Verkäufe gegen sensible Gesundheits- oder Finanzinformationen führen zu höheren Krisenmanagement-Kosten, Bußgeldern, Vergleichs- und Rechtskosten als bei der Störung der grundlegenden personenbezogenen Daten.

- Datenvolumen — Die Anzahl der betroffenen Datensätze treibt die Kosten für Benachrichtigungen und Rechnungen in die Höhe, wobei die Kosten pro Datensatz mit dem Volumen oft sinken.

- Gerichtsstand — Der Regulierungsbereich bestimmte die Stärke der Strafen, mit strengeren Gesetzen wie der DSGVO oder dem CCPA deutlich höhere Budgets.

- Umsatz — Der Deal eines Unternehmens ist ein finanzielles Risiko, da das Budget oft auf Jahresbasis berechnet wird, was eher darauf zurückzuführen ist, dass Unternehmen ein hohes Risiko eingehen.

Durch die Untersuchung dieser Faktoren können Unternehmen das potenzielle Maß einer Sicherheitsverletzung anhand der gespeicherten Daten in verschiedenen Szenarien und im Unternehmensprofil besser einschätzen.

Die Kostenwerte in jeder Phase der Datenschutzverletzung können auch vom Interessenvertreter innerhalb des Unternehmens festgelegt werden. In Verträgen mit der Rechtsabteilung der Berater können die Kosten für einen Rechtsberater, einen Dienstleister für die Reaktion auf Zwischenfälle und andere Drittanbieter, die bei einem Unfall Unterstützung leisten, als ausgezeichnet eingestuft werden.

finanzieller diebstahl and betrug

Finanzieller Diebstahl und Betrug sind eine direkte Form des Cyberrisikos, das unmittelbar finanzielle Verluste mit sich bringen. Obwohl die Berechnung oft weniger komplex ist als Betriebsunterbrechungen oder Datenschutzverletzungen, können die potenziellen Auswirkungen dennoch erheblich sein, insbesondere für Unternehmen, die häufig qualitativ hochwertige Transaktionen durchführen.

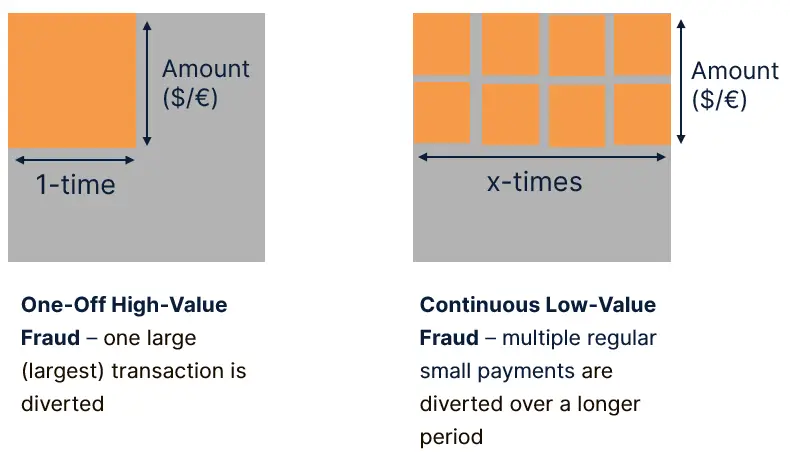

Es gibt zwei verschiedene typische Szenarien für Finanzdiebstahl und Betrug, die im Squalify-Modell enthalten sind und parallel quantifiziert werden können.

- Einmaliger Betrug mit hohem Wert — Erwerber führen eine einzige große Transaktion durch, z. B. Zahlungen an Lieferer, M&A-Übertragungen oder Dividendenausschüttungen. Die finanziellen Auswirkungen werden in diesem Fall durch den Umfang der anfälligen Transaktion bestimmt.

- Kontinuierlicher Betrug mit reduziertem Wert — Kleine Zahlungen werden im Lauf der Zeit immer wieder abgezweigt, oft durch falsche Lieferantenrechnungen oder manipulierte Gehaltsabrechnungen, bis sie entdeckt werden. In diesen Fällen hängt der Schweregrad vom durchschnittlichen Geldbetrag ab, der in der Regel verdient wird, und von der Häufigkeit dieser Transaktionen.

Durch die einfache Quantifizierung unterscheidet sich diese Kategorie von anderen Cyberrisiken. Die maximaler vorhersehbarer Verlust entspricht in der Regel der größten Risikotransaktion aufgrund eines einmaligen Betrugs oder des kumulativen Betrags, der gestohlen werden könnte, bevor er in einem kontinuierlichen Betrugssystem entdeckt wird.

Für viele Unternehmen kann die Verbesserung der Genehmigungs- und Überwachungssysteme dieses Risiko drastisch reduzieren, sodass Finanzdiebstahl und Betrug zu einer Kategorie gehören, was bei der Prävention im Vergleich zu potenziellen Verlusten oft sehr kostengünstig ist.

Fazit

Ob es bei der Quantifizierung von Cyberrisiken nicht nur um Zahlen geht, sondern auch darum, dass sie es wissen wie sich finanzielle Verluste je nach Folgenart unterschiedlich entwickeln. EIN CRQ-Methode von oben nach unten es ermöglicht den Führungskräften, dieses Verständnis schnell und ganzheitlich zu erlangen und sich dabei auf die finanziell relevanten Szenarien zu konzentrieren.

Durch die Bewertung Betriebsunterbrechung, Datenschutzverletzungen sowie finanzieller Diebstahl und Betrug Individuell können Führungskräfte:

- Kommunizieren Sie Cyberrisiken aus finanzieller Sicht, die Stakeholder verstehen.

- Produziere dich mit klaren, faktengestützten Argumenten für Worst-Case-Szenarien.

- Bieten Sie einen aggregierten, unternehmensweiten Überblick über Cyberrisiken.

Cyberrisiko ist letztlich ein Geschäftsrisiko, und das Verständnis seiner potenziellen finanziellen Auswirkungen ist der Schlüssel, um belastbare, strategische Entscheidungen zu treffen.